Son Dakika

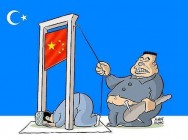

- ULUSLARARASI AF ÖRGÜTÜ SON RAPORU : ÇİN,DOĞU TÜRKİSAN’DA ETNİK SOYKIRIM YAPIYOR

- ÇİN, MEHMET TURSUN’U TOPLAMA KAMPINDA,EŞİ NERİMANGÜL’Ü İSE, KARAKOLDA KATLETTİ

- UYGUR MİLLİ TIP BİLİMİNDE ÇIĞIR AÇMIŞ UYGUR TÜRKÜ TIP BİLGİNİ GAZİ BAY AKSARAYI

- KAZAKİSTAN UYGUR TİYATROSU ANKARA’DA “KAŞGARLI MAHMUT” ESERİNİ SAHNELEDİ

- TÜRKİYE’DE İLK KEZ ” UYGUR TÜRKLERİ ÇOCUK EDEBİYATİ” KİTABI YAYINLANDI

- BM.ESKİ ÇALIŞANI REİLLY : ÇİN UYGUR SOYKIRIMI KONUSUNDA BM.LERİ SATIN ALMIŞTIR !

- KAZAKİSTANLI UYGUR ŞAİR VE YAZAR ABDULGAFUR KUTLUK’A ” ONUR ÖDÜLÜ” LAYIK GÖRÜLDÜ

- AVRUPA PARLAMENTOSU(AP.) ” UYGUR YASASI”‘NI OY ÇOKLUĞU İLE KABUL ETTİ

- ÇİN’İN UYGUR SOYKIRIMI,HİTLER’İN YAHUDİ SOYKIRIMININ TIPKISININ AYNISI VE TEKRARIDIR !

- UYGUR HAREKETİ : ÇİN, TEMEL İNSAN HAKLARININ VE ÖZGÜRLÜKLERİN BAŞ DÜŞMANIDIR !

ÇİN,UYGURLARA YÖNELİK SINIR ÖTESİ ŞANTAJ VE ZULMÜNE SOSYAL MEDYAYI DE EKLEDİ

UYGUR HABER VE ARAŞTIRMA MERKEZİ(UYHAM)

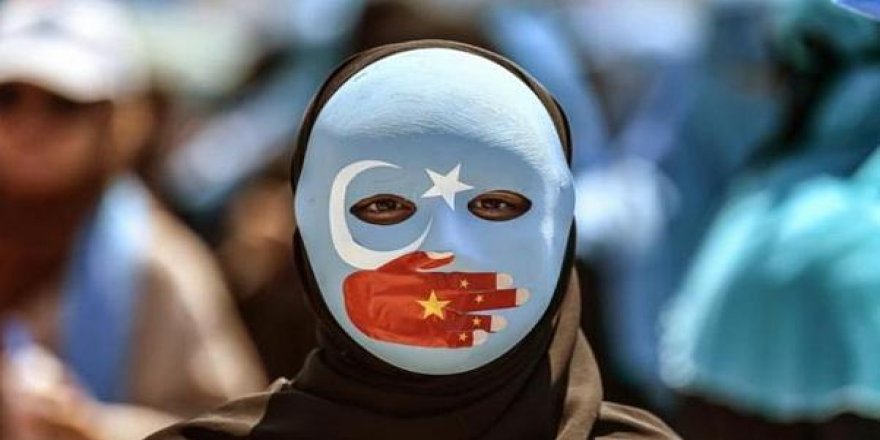

Çin yönetimi işgalindeki Doğu Türkistan’daki Türklere yönelik baskı, zulüm, insanlık ve etnik soykırım suçları ile sınır aşan baskı, şantaj ve tehditlerine en son sosyal medyayı de ekledi. Çin, özellikle Doğu Türkistanlıların yoğun olarak yaşadıkları ve sorunlarını gündeme getirdikleri Türkiye başta olmak üzere onların bulundukları ülkelerdeki faaliyetlerini gözetlemek ve yakından takip etmek için sahte hesaplar ve sahte haber siteleri kurdukları bildirildi.

Sosyal medya platformu Facebook, Çin menşeli bir casusluk kampanyasına yönelik soruşturmasında aralarında Türkiye’nin de içinde olduğu ülkelerde yaşayan Uygur topluluklarının yakından gözetlendiğini ortaya çıkardı.

Facebook, başta Türkiye, Avustralya, Kanada, Kazakistan, Kırgizistan ve ABD olmak üzere Çin dışındaki ülkelerde yaşayan Uygur topluluğunu hedef alan bir siber casusluk operasyonu tespit ettiklerini açıkladı. Facebook, siber faaliyetlerin Uygurları hedef alma noktasında kötü bir şöhrete sahip olan Çinli hacker grubu “Evil Eye” kökenli olduğunu de bildirdi.

Facebook, geçtiğimiz yıllarda da kendi hizmetlerine yönelik gerçekleştirilen saldırılarla ilgili az da olsa kanıt bulmuştu. Bu kanıtlar; öğrenciler, aktivistler, gazeteciler ve potansiyel kurbanlarla iletişim kurmaya ve onlarla zararlı linkler paylaşmaya çalışan ve küresel Uygur topluluğunun üyeleri gibi davranan hesapları içermekteydi. Facebook araştırmacıları, bu kanıtların peşinden giderek Evil Eye’ın zararlı yazılımları yaymak ve Uygur Türklerinin faaliyetlerini izlemeyi içeren daha geniş kapsamlı faaliyetlerine ulaştığını açıkladı.

Saldırıda adı geçen hacker grubunun Türk ve Uygur haber sitelerini taklit eden sahte web siteleri aracılığıyla siber saldırılar gerçekleştiriyor.

Facebook’un siber casusluk soruşturmalarının başında bulunan Mike Dvilyanski, ”Bunun hedefi son derece belli olan bir operasyon olduğunu görüyoruz.” açıklamasında bulundu.

Dvilyanski şunları de sözlerine ekledi “ Çin, değişik ülkelerde yaşayan belirli bir azınlık topluluk olan Uygurları hedefe almış ve bu faaliyetin hedeflerinin coğrafi konum, konuştukları diller veya kullandıkları işletim sistemleri gibi belirli kriterlere uyduğundan emin olmak için sıkı kontroller gerçekleştirmişler.”

Earth Empusa ve PoisonCarp olarak da bilinen hacker grubu, Uygurlara yönelik gerçekleştirilen acımasız siber saldırılarla biliniyor. Grubun imza attığı son saldırısı 2019’da başladı ve Çin’in Kovid-19 kısıtlamalarına gittiği 2020’nin başlarında daha da hız kazandı.

Facebook, Evil Eye’ın hedeflere ulaşma noktasında sergilediği çok sayıda yaklaşım tespit etmiş durumda. Grup, popüler Uygur ve Türk medya kuruluşlarını taklit eden sahte web siteleri kurdu ve bunlar aracılığıyla kötü amaçlı yazılımları bulaştırarak onların bu konuda faaliyet yapan tüm hesap ve sitelerini bozarak dağıttı. Ayrıca, yurt dışında yaşayan Uygurların güvendiği bir takım yasal web sitelerini hackleyerek kötü amaçlı yazılımları yaymak için kullandığı tesbit edildi.

Çinli hackerlar, Uygurları takip etmek daha önce de Watering Hole adı verilen saldırı tekniğini kullanmışlardı. Watering Hole, popüler bir web sitesinin hacklenmesi ve buraya gelen ziyaretçilerin zafiyetlerinden faydalanarak ziyaretçilerin hesaplarına sızılmasını öngören bir saldırı türü idi.

Araştırmacılar ayrıca, topluluk odaklı klavye, sözlük ve dua uygulamaları gibi Uygurların sıklıkla kullandığı uygulamaların popüler kaynaklarına benzeyecek şekilde oluşturulmuş sahte Android Uygulama mağazalarını da tespit etti. Bu kötü amaçlı uygulama mağazaları, ActionSpy ve PluginPhantom olarak bilinen iki Android kötü amaçlı yazılım kanalıyla casus yazılım dağıttı.

Siber casusluk Araştırma Ekibi, Evil Eye’ın operasyonlarında kullanılan kötü amaçlı Android yazılımlarının kaynağının Çin’in önde gelen Beijing Best United Technology Co. Ltd. ve Dalian 9rush Technology Co. Ltd. adlı iki yazılım geliştirme şirketine kadar uzandığını keşfetti. Facebook, tehdit önleme platformu Fireeye’nin araştırmasının bu bağlantıların keşfine katkıda bulunduğunu açıklarken Evil Eye ile Çin Hükümeti arasında bir bağlantı olduğuna dair resmi bir açıklama yapmadı.

Facebook’un Güvenlik Politikası Başkanı Nathaniel Gleicher, “Söz konusu operasyona ilişkin zararlı yazılım geliştirme şirketlerine net bağlantıları ve saldırılara dayalı coğrafi ilişkilendirmeyi görebiliyoruz, ancak operasyonun arkasında kimin olduğunu kanıtlayamıyoruz.” diyor.

Fireeye’a bağlı Mandiant Tehdit Önleme Analiz Direktörü Ben Read ise yaptığı açıklamada, “Bu operasyonun, Uygur azınlığı siber casusluk faaliyetleri ile sık sık hedef alan Çin hükümetini desteklemek için gerçekleştirildiğine inanıyoruz. Aynı hackerların, Çin hükümetinin Hong Kong’daki Tibetliler ve Çin rejim karşıtı aktivistler gibi rejim için tehdit olarak görülen diğer grupları da hedef aldığı biliniyor.” ifadelerini kullandı.

Araştırmacılar grubun Çin’in bütün bu korsan yazılım ve nackerleri kullanarak faaliyetlerini mümkün olduğunca gizlemeye özen gösterdiğini ve bazı durumlarda cihazları casus yazılım yerleştirmeden önce potansiyel hedefleri değerlendirmek için büyük çaba sarf ettiğini vurguluyor. Örneğin, iOS kötü amaçlı yazılım dağıtımı söz konusu olduğunda, saldırganların hedefin gerçekten Uygur topluluğunun bir üyesi olduğundan emin olmak için IP adreslerine, tarayıcılarına, işletim sistemlerine ve bölge ve dil cihaz ayarlarına bakmak da dahil olmak üzere tüm potansiyel hedeflere dair teknik bir değerlendirme yaptıklarını de bildirdi.

Çin’in birçok casusluk kampanyası gibi, bu operasyonun da hedefi oldukça belli bir saldırı olduğunu, esas amacın Diasporada yaşayan Uygur Topluluğunu hedef aldıklarından emin olmak istediklerini ifade etti.

Kaynak : Siber Bülten/haksoz.net

BENZER HABERLER